Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

[autorun]

open = calc.exe

shellOpenCommand=calc.exe

shellOpenDefault=1

shellExploreCommand=calc.exe

shellAutoplayCommand=calc.exe

Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим? Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesCdrom, находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

HKEY_LOCAL_MACHINESOFTWARE MicrosoftWindowsCurr entVersionpoliciesExplorer. Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке HKEY_CURRENT_USER, но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMappingAutorun.inf, которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

HKEY_LOCAL_MACHINE SOFTWAREDoesNotExist (естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела HKEY_ LOCAL_MACHINESoftware.

4. Не лишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

HKEY_LOCAL_ MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoplayHandlers

CancelAutoplayFiles создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2 и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно? :)

Эти действия помогут защитить систему от возможного срабатывания вирусов, передаваемых на USB накопителях через дыру в авторане.

Дальше можно защитить USB накопитель и запретить вирусам проникать на флешку и модифицировать autorun.inf. Делается это так:

Изменим тип файловой системы с FAT32 на NTFS

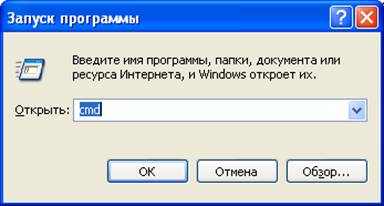

Пуск > Выполнить > cmd

convert j: /FS:NTFS

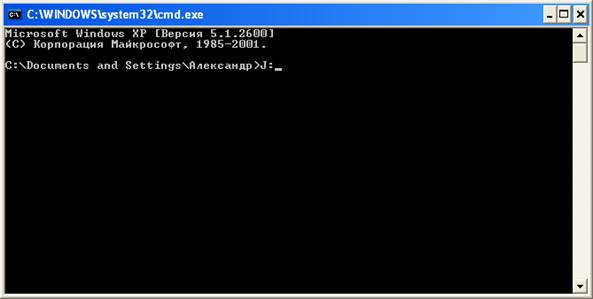

В моем случае съемный диск — это диск J

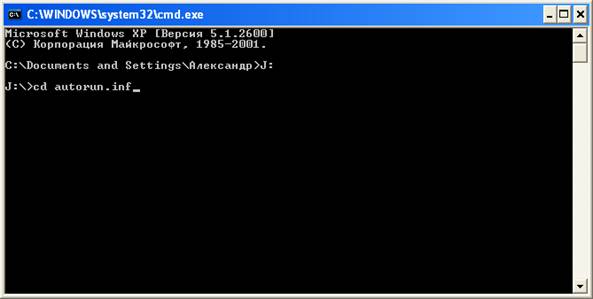

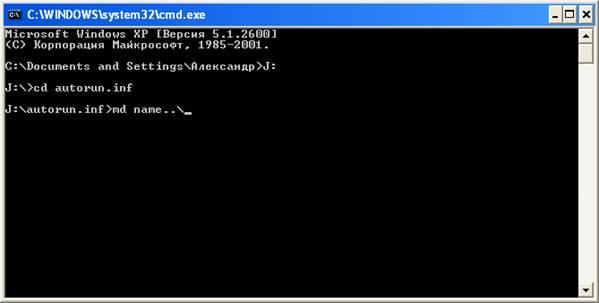

Создадим в корне папку autorun.inf и в ней создадим нечто, что не сможет быть удалено вирусом. Нужно это для отключения возможности создать собственный autorun.inf c "вирусными" инструкциями.

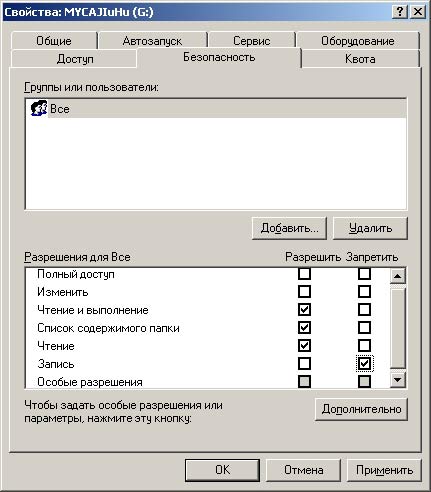

В корневом каталоге создаем каталог, в котором будут хранится данные, я назвал его «DATA». Правый клик по новому каталогу и переходим на вкладку безопасность, затем нажимаем на кнопку «Дополнительно». Здесь снимаем галочку с пункта «Разрешить наследование разрешений от родительского объекта к этому...», в появившемся диалоге жмем «Копировать», затем жмем «Ок» в обоих окошках. Теперь зайдем в раздел «Безопасность» корневого каталога нашего носителя и настраиваем разрешения следующим образом:

В столбце «Разрешить», оставляем отмеченными следующие пункты:

- Чтение и выполнение

- Список содержимого папки

- Чтение

В столбце «Запретить» ставим галочку напротив пункта «Запись», в появившемся диалоге жмем «Да».

Все, в итоге мы получаем флэшку, на которую не сможет записаться Autorun. За это мы жертвуем малую долю производительности, возможность записи в корневой каталог носителя и, естественно, невозможность использования меню «Отправить» для копирования данных на носитель.

http://mechanicuss.livejournal.com/195192.html

http://life-prog.ru/other.php?id=3